허용받지 않은 서비스 대상으로 해킹을 시도하는 행위는 범죄 행위입니다. 해킹을 시도할 때에 발생하는 법적인 책임은 그것을 행한 사용자에게 있다는 것을 명심하시기 바랍니다.

개요

- 최근 OWA(Outlook Web Access)를 통해 원격 코드 실행(RCE)을 달성하기 위해 CVE-2022-41080 및 CVE-2022-41082로 구성된 새로운 익스플로잇 방법( OWASSRF라고 함)을 발견했습니다.

- ProxyNotShell취약점 중 CVE-2022-41040이 아닌 CVE-2022-41080을 이용해 권한상승을 유발 합니다.

* ProxyNotShell : 온프레미스 Exchange 서버에 원격 코드 실행을 일으키는 제로데이 취약점

설명

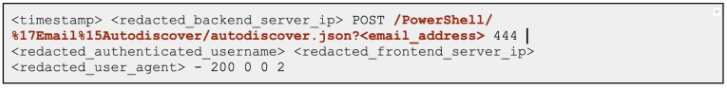

Autodiscover원격 Microsoft Exchange 서버에서 제공하는 서비스에 대해 클라이언트에 알리는 데 사용되는 끝점은 프런트엔드에 대한 인증된 요청을 사용하여 액세스 됩니다.

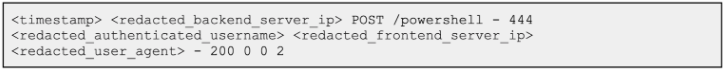

CVE-2022-41040 경로 혼동(path confusion) 익스플로잇을 사용하여 액세스 하여 공격자가 임의 URL의 백엔드에 도달할 수 있도록 합니다. 이러한 유형의 취약점을 서버 측 요청 위조(SSRF)라고 합니다. ProxyNotShell의 경우 대상 백엔드 서비스는 원격 PowerShell 접근 시도 합니다.

CVE-2022-41080 프런트엔드 요청의 경우 원격 PowerShell HTTP 로그 의 사용자, IP 주소 및 GUID를 Exchange 프런트엔드와 연관시켜 특정 OWA URL에 대한 사서함 사용 요청을 악용하여 원격 Powershell에 접근 시도

대응방안

- Microsoft社에서 배포한 보안 업데이트 적용(KB5019758)

- KB5019758 보안 업데이트 적용이 불가능한 경우 패치 적용 시까지 OWA 비활성화○ 원격 Powershell 사용이 불필요한 경우 비활성화

- CrowdStrike Services에서 개발한 스크립트를 통한 IIS 및 원격 PowerShell 로그 파일 감사

* 참고자료 : https://github.com/CrowdStrike/OWASSRF

명령어

powershell .\Rps_Http-IOC.ps1 [RPS_HTTP Log 경로]

예시

powershell .\Rps_Http-IOC.ps1 'C:\Program Files\Microsoft\Exchange Server\V15\Logging\CmdletInfra\Powershell-Proxy\Http’

파워쉘 스크립트 실행 정책으로 인해 실행이 안 될 경우

powershell -executionpolicy bypass -file Rps_Http-IOC.ps1 [RPS_HTTP Log 경로]

참고

https://www.crowdstrike.com/blog/owassrf-exploit-analysis-and-recommendations/

'Code::Security > 취약점' 카테고리의 다른 글

| Fortinet FortiNAC (CVE-2022-39952) (0) | 2023.02.22 |

|---|---|

| Apache Commons Text (CVE-2022-42889) (0) | 2022.10.21 |

| SQLiteManager 1.2.4 XSS 취약점 (CVE-2012-5105) (0) | 2022.08.24 |

| Oracle WebLogic 취약점 (CVE-2019-2618) (0) | 2022.08.10 |

| 보안 취약점 정보 제공 사이트 및 참고 사이트 (0) | 2022.08.09 |