이 도구를 이용하여 허용받지 않은 서비스 대상으로 해킹을 시도하는 행위는 범죄 행위입니다. 해킹을 시도할 때에 발생하는 법적인 책임은 그것을 행한 사용자에게 있다는 것을 명심하시기 바랍니다.

A6 - Clear Text HTTP (Credentials)

Clear Text는 암호화되지 않은 일반 텍스트를 뜻합니다.

일부 응용 프로그램은 암호화되지 않은 연결을 통해 암호를 전송하므로 가로채기에 취약합니다. 이 취약점을 악용하려면 공격자가 피해자의 네트워크 트래픽을 도청할 수 있는 적절한 위치에 있어야 합니다.

사용자의 비밀번호가 노출되는 취약점은 감사 추적이 모호하여 조사하기 매우 어려운 손상을 초래할 수 있습니다. 응용 프로그램 자체에서 중요하지 않은 정보만 처리하더라도 암호를 노출하면 다른 곳에서 암호를 재사용한 사용자가 위험에 처하게 됩니다.

난이도 하

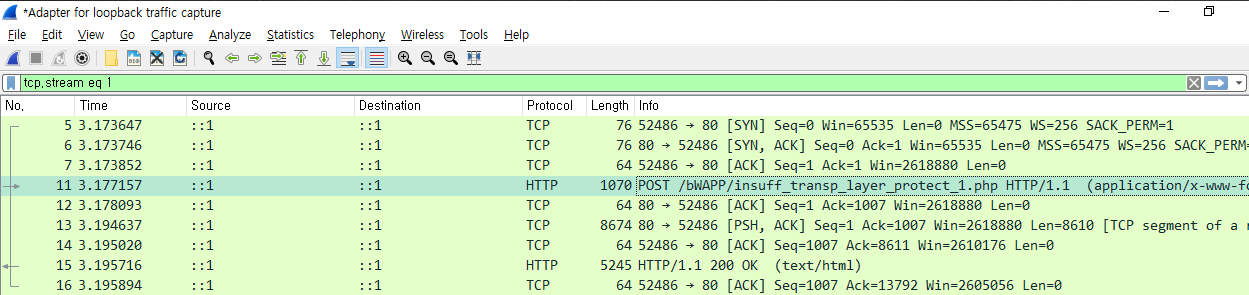

insuff_transp_layer_protect_1.php 페이지를 살펴보면 로그인 창을 확인할 수 있습니다. 해당 페이지는 위에도 나와 있듯이 암호화되지 않은 일반 텍스트로 패킷 전송 계층에서 중요정보가 노출이 되는지 알아보기 위해 와이어 샤크를 통하여 확인해 보도록 하겠습니다.

패킷의 세부사항을 알아 보기 위하여 마우스 우클릭 -> Follow -> TCP Stream을 선택하여 줍니다.

패킷의 상세정보를 보면 패킷의 요청/응답 정보를 확인할 수 있는데, 사용자의 로그인 정보가 평문으로 노출이 되는 것을 확인할 수 있습니다.

난이도 중/상

난이도 중/상에서는 insuff_transp_layer_protect_1.php 페이지로 들어가면 HTTP가 아닌 HTTPS로 연결이 됩니다. 또한 소스코드를 확인해보아도 HTTP가 아닌 HTTPS로 연결이 되는 것을 확인할 수 있습니다.

참고

https://cwe.mitre.org/data/definitions/319.html

https://owasp.org/www-project-web-security-testing-guide/latest/4-Web_Application_Security_Testing/09-Testing_for_Weak_Cryptography/03-Testing_for_Sensitive_Information_Sent_via_Unencrypted_Channels

https://owasp.org/www-project-top-ten/2017/A3_2017-Sensitive_Data_Exposure

https://portswigger.net/kb/issues/00300100_cleartext-submission-of-password

'Code::Security > 비박스(BWAPP)' 카테고리의 다른 글

| 비박스(bWAPP) A6 HTML5 Web Storage (Secret) (0) | 2022.09.19 |

|---|---|

| 비박스(bWAPP) A6 Heartbleed Vulnerability (0) | 2022.09.19 |

| 비박스(bWAPP) A6 BEAST/CRIME/BREACH Attacks (0) | 2022.09.16 |

| 비박스(bWAPP) A6 Base64 Encoding (Secret) (0) | 2022.09.15 |

| 비박스(bWAPP) A6 Sensitive Data Exposure (민감 데이터 노출) (0) | 2022.09.15 |