입사지원서를 위장한 LockBit 랜섬웨어가 지속적으로 탐지되고 있습니다. 해당 악성메일은 zip 파일로 압축이 되어 있고 비밀번호가 설정되어 있어 보안장비를 우회할 수 있습니다.

발신자 : marylandleisy396@gmail.com (변경될수 있음)

제목 : 열정적이고 유능한 사람 (변경될수 있음)

첨부파일 : 비밀번호가 설정되어 있는 zip 압축 파일

발신자 주소 (변경될수 있음)

tsukokunakino@gmail.com

nankonshin@gmail.com

campbellisnsf@gmail.com

whitenzjqy@gmail.com

td9202544@gmail.com

hysjame97@gmail.com

leettrxv@gmail.com

marylandleisy396@gmail.com

hanzaisoben@gmail.com

boekinadohoda@gmail.com

peishimizuran@gmail.com

lewislwbkf@gmail.com

jacksonufypz@gmail.com

phillipsxfyde@gmail.com

pamalamaclin16@gmail.com

larondas34@gmail.com

bel880004@gmail.com

calhighscof6@gmail.com

본문 내용

(초반 본문 생략)

이력서 보시면 자세한 내용 확인 가능하실 거예요

일은 어떤 시간에도 문제없습니다.

평안한 하루 보내세요

이력서는 개인정보이고 하다 보니 220915(변경 가능)로 비밀번호 설정되어 있습니다.

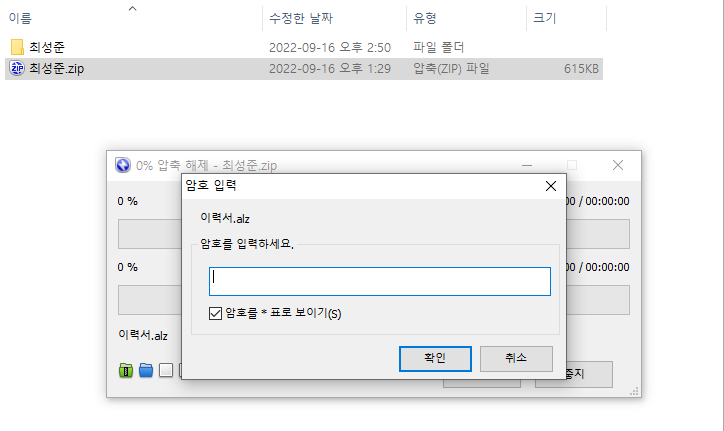

마우스 우클릭을 하여 압축 파일 미리보기로 확인해 보면 zip으로 압축된 파일 안에 alz로 추가 압축이된 파일을 확인 할수 있습니다.

압축해제 시 패스워드 입력창 확인

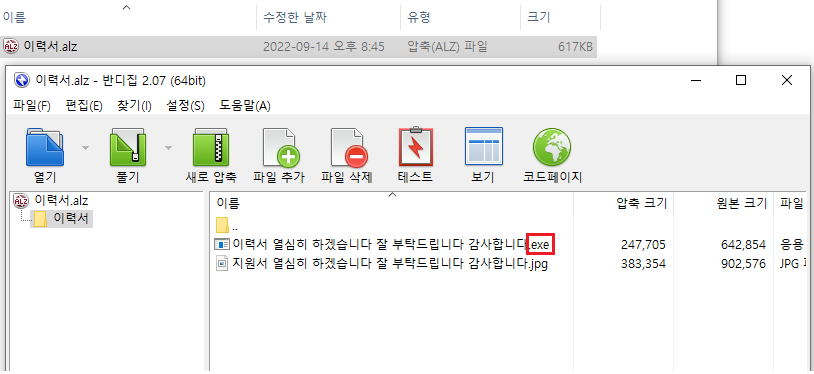

zip으로 압축된 파일을 패스워드를 입력하여 풀면 alz로 압축된 파일이 확인이 되는데 마우스 우클릭하여 압축 파일 미리 보기를 선택하면 확장자가 .exe 실행 파일이라는 것을 확인할 수 있습니다.

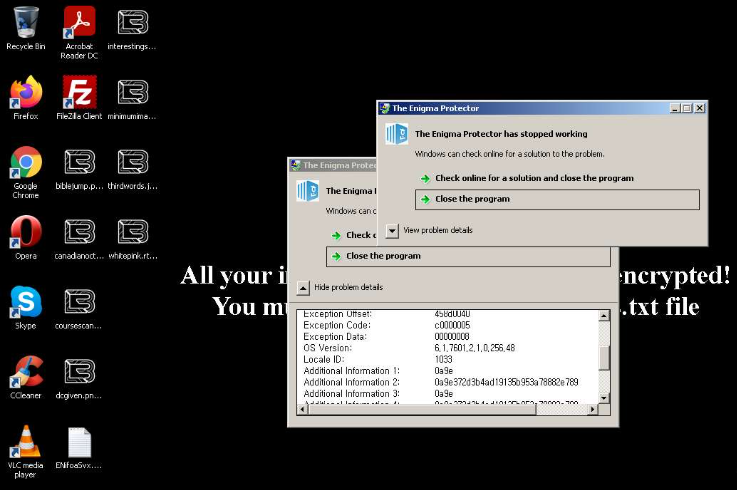

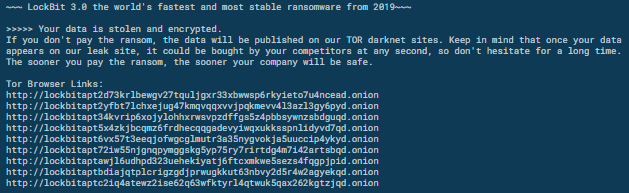

해당 파일을 실행하게 되면 검은 바탕으로 변경이 되면서 B모양이 아이콘이 생성이 되며 파일이 암호화가 되어 랜섬웨어에 감염이 되게 됩니다. 해당 랜섬웨어는 LockBit 3.0으로 최근에 국내로 지속적으로 유입이 되고 있습니다.

LockBit 3.0 랜섬웨어는 국내 맞춤형으로 한글(HWP) 파일 아이콘을 위장한 실행파일(exe)로 유포 중이니 첨부파일의 아이콘 및 확장자를 유심히 확인해볼 필요가 있습니다.

사용자 분들은 의심스러운 메일은 열람을 금지하시고 첨부 파일을 받으셨다면 미리 보기를 통하여 1차적으로 첨부파일을 확인해볼 필요가 있을 것 같습니다. 또한 백신은 항상 최신으로 유지하고 주기적으로 백업을 하여 랜섬웨어 감염 시 피해를 최소화해야 합니다.

'Code::보안이슈' 카테고리의 다른 글

| GoBruteforcer: 무차별 대입 공격을 통해 웹 서버를 침해하는 새로운 Golang 기반 맬웨어 (0) | 2023.03.27 |

|---|---|

| VMware ESXi 서버를 노리는 대규모 랜섬웨어 공격 (0) | 2023.02.10 |

| 보안분석 : doc 매크로 파일을 위장한 악성메일 유포 주의 (2019.12.03) (0) | 2019.12.03 |

| 보안분석 : 입사지원서를 위장한 첨부파일(.7z) 악성메일 유포 주의 추가 (2019.10.08) (0) | 2019.10.08 |

| 보안분석 : 국세청을 위장한 첨부파일(.html) 악성메일 유포 주의 (2019.05.30) (0) | 2019.05.30 |