허용받지 않은 서비스 대상으로 해킹을 시도하는 행위는 범죄 행위입니다. 해킹을 시도할 때에 발생하는 법적인 책임은 그것을 행한 사용자에게 있다는 것을 명심하시기 바랍니다.

CVE-ID

CVE-2022-32548

개요

드레이텍 비거(DrayTek Vigor) 라우터에 영향을 미치는 CVE-2022-32548에 따라 제출된 인증되지 않은 원격 코드 실행 취약점이 발견되었습니다.

설명

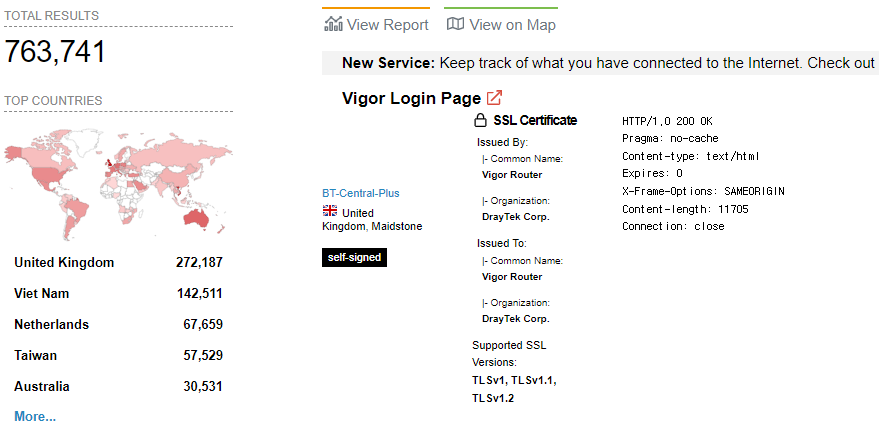

드레이텍(DrayTek)은 영국, 베트남, 대만 등에서 널리 채택된 SOHO(Small Office and Home Office) 라우터를 제조하는 대만 회사입니다

CVE-2022-32548 취약점은 Vigor 3910 및 동일한 코드 베이스를 공유하는 28개의 다른 DrayTek 모델에 영향을 미치는 사전 인증 원격 코드 실행이 가능한 취약점이 발견되었고, 이 취약점을 악용하면 장치가 완전히 손상될 수 있으며 악의적인 행위자가 침해된 네트워크의 내부 리소스에 액세스 할 수 있습니다.

장치의 관리 인터페이스가 온라인에 노출된 경우 사용자 상호 작용 없이 공격을 수행할 수 있는 취약점을 발견했으며 이러한 이유로 CVSS 점수 10.0으로 평가되었습니다.

Vigor 3910과 같은 네트워크 어플라이언스의 손상이 다음과 같은 결과를 초래할 수 있다고 지적했습니다.

- 공유기에 저장된 민감한 데이터(키, 관리 비밀번호 등) 유출

- 일반적으로 VPN 액세스가 필요하거나 "동일한 네트워크에" 존재하는 LAN에 있는 내부 리소스에 대한 액세스

- 네트워크 트래픽을 중간에서 가로챔

- 라우터를 통해 LAN에서 인터넷으로 향하는 DNS 요청 및 기타 암호화되지 않은 트래픽 감시

- 라우터의 모든 포트를 통과하는 데이터의 패킷 캡처

- 봇넷 활동(DDoS, 악성 데이터 호스팅 등)

- 공유기에 저장된 민감한 데이터(키, 관리 비밀번호 등) 유출

취약한 기기

- Vigor3910 < 4.3.1.1

- Vigor1000B < 4.3.1.1

- Vigor2962 Series < 4.3.1.1

- Vigor2927 Series < 4.4.0

- Vigor2927 LTE Series < 4.4.0

- Vigor2915 Series < 4.3.3.2

- Vigor2952 / 2952P < 3.9.7.2

- Vigor3220 Series < 3.9.7.2

- Vigor2926 Series < 3.9.8.1

- Vigor2926 LTE Series < 3.9.8.1

- Vigor2862 Series < 3.9.8.1

- Vigor2862 LTE Series < 3.9.8.1

- Vigor2620 LTE Series < 3.9.8.1

- VigorLTE 200n < 3.9.8.1

- Vigor2133 Series < 3.9.6.4

- Vigor2762 Series < 3.9.6.4

- Vigor167 < 5.1.1

- Vigor130 < 3.8.5

- VigorNIC 132 < 3.8.5

- Vigor165 < 4.2.4

- Vigor166 < 4.2.4

- Vigor2135 Series < 4.4.2

- Vigor2765 Series < 4.4.2

- Vigor2766 Series < 4.4.2

- Vigor2832 < 3.9.6

- Vigor2865 Series < 4.4.0

- Vigor2865 LTE Series < 4.4.0

- Vigor2866 Series < 4.4.0

- Vigor2866 LTE Series < 4.4.0

취약한 DrayTek 라우터의 권장 사항을 제공합니다.

- 최신 펌웨어가 장치에 배포되었는지 확인하십시오. 제조 업체의 웹사이트를 방문하여 최신 펌웨어를 찾을 수 있습니다.

- 장치의 관리 인터페이스에서 포트 미러링, DNS 설정, 승인된 VPN 액세스 및 기타 관련 설정이 변경되지 않았는지 확인합니다.

- 절대적으로 필요한 경우가 아니면 관리 인터페이스를 인터넷에 노출하지 마십시오. 그렇다면 공격 위험을 최소화하기 위해 2FA 및 IP 제한을 활성화해야 합니다.

- 영향을 받는 장치의 암호를 변경하고 유출되었을 수 있는 라우터에 저장된 모든 비밀을 취소합니다.

해결책

- 패치된 펌웨어 버전으로 업데이트

참고사이트

https://securityaffairs.co/wordpress/134007/hacking/draytek-vigor-routers-rce.html

https://www.trellix.com/en-us/about/newsroom/stories/threat-labs/rce-in-dratyek-routers.html

https://www.draytek.com/support/latest-firmwares/

'Code::Security > 취약점' 카테고리의 다른 글

| Beancount/fava 1.22.3 이전 버전의 XSS 취약점 (CVE-2022-2589) (0) | 2022.08.05 |

|---|---|

| TOTOLink A3600R Firmware 취약점 (CVE-2022-34993) (0) | 2022.08.05 |

| phpMyAdmin - Client-Side Code Injection (CVE-2010-4480) (0) | 2022.08.01 |

| WSO2 API MANAGER FILE UPLOAD (CVE-2022-29464) (0) | 2022.07.07 |

| WSO2 Management Console Cross-Site Scripting (XSS) (0) | 2022.07.07 |